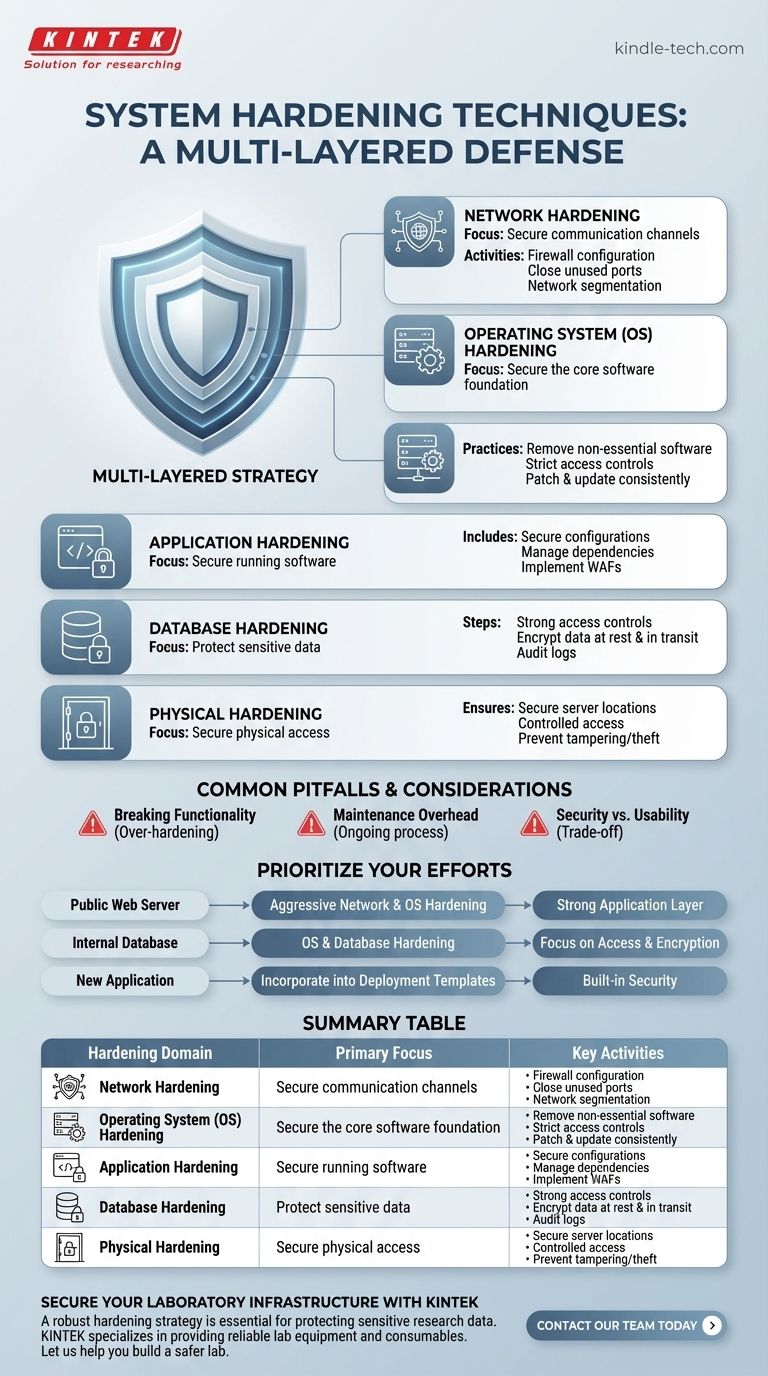

単一の普遍的に合意された数はありませんが、ハードニングを技術のリストとしてではなく、いくつかの主要なドメインに組織化された規律として考えるのが最も効果的です。これらのドメインは、ネットワーク接続やオペレーティングシステムから、システム上で実行される特定のアプリケーションやデータベースまで、あらゆるものを保護することを網羅しています。

最も重要な洞察は、システムハードニングが単一のアクションではなく、多層的な戦略であるということです。真のセキュリティは、ネットワークからアプリケーション自体に至るまで、テクノロジーのあらゆる層に一貫した原則を適用することから生まれます。

システムハードニングの主要な柱

システムハードニングとは、潜在的なセキュリティ脆弱性を排除することで、システムの「攻撃対象領域」を減らすプロセスです。これは、いくつかの明確だが相互に関連する領域にわたって、多層防御のアプローチを適用することによって達成されます。

1. ネットワークハードニング

このドメインは、サーバーとの間の通信チャネルを保護することに焦点を当てています。これは、外部からの脅威に対する最初の防衛線となることがよくあります。

主な活動には、トラフィックを制御するためのファイアウォールの実装と構成、不要なネットワークポートのすべてを閉じること、および重要なシステムを安全性の低いシステムから隔離するためのネットワークセグメンテーションの使用が含まれます。

2. オペレーティングシステム(OS)ハードニング

これはサーバーセキュリティの基盤であり、ハードウェアとリソースを管理するコアソフトウェアに焦点を当てています。OSが侵害されると、攻撃者に広範な制御が与えられます。

一般的な実践には、不要なソフトウェアとサービスのすべてを削除すること、厳格なユーザーアクセス制御(最小権限の原則)を実装すること、およびOSが常にパッチ適用され、更新されていることを確認することが含まれます。

3. アプリケーションハードニング

アプリケーションは、多くの場合、ユーザーにとって最も直接的な対話ポイントであり、したがって攻撃者にとって主要なターゲットとなります。この層は、OS上で実行されるソフトウェアを保護することを含みます。

これには、アプリケーション構成の保護、既知の脆弱性に対するサードパーティの依存関係の管理、およびWebベースのサービスに対するWebアプリケーションファイアウォール(WAF)の実装が含まれます。

4. データベースハードニング

データベースには、顧客データから財務記録まで、組織の最も機密性の高い情報が頻繁に保存されます。それらを保護することは最も重要です。

重要なステップには、データベースユーザーに対する強力なアクセス制御の強制、保存時および転送中の機密データの暗号化、および疑わしいアクティビティがないかデータベースログを定期的に監査することが含まれます。

5. 物理ハードニング

クラウドコンピューティングの時代には見過ごされがちですが、物理セキュリティは包括的なハードニング戦略の重要な要素であり続けています。

これにより、サーバーやネットワーク機器が、物理的な改ざんや盗難を防止するために、アクセスが制御された施錠されたサーバー室などの物理的に安全な場所に配置されていることが保証されます。

一般的な落とし穴と考慮事項

ハードニング技術の実装には課題がないわけではありません。不適切に実行された戦略は、解決するよりも多くの問題を引き起こす可能性があり、バランスの取れたアプローチの必要性を浮き彫りにします。

機能破壊のリスク

最も一般的な落とし穴は、システムを過度にハードニングすることです。適切なテストなしにサービスを積極的に無効にしたり、ポートを閉じたり、権限を変更したりすると、アプリケーションの依存関係を簡単に破壊し、ビジネス運営を中断させる可能性があります。

メンテナンスのオーバーヘッド

ハードニングは一度きりのイベントではありません。パッチの管理、構成のレビュー、アクセス制御の監査など、継続的なメンテナンス負担が発生し、これには専用の時間とリソースが必要です。

セキュリティとユーザビリティ

セキュリティとユーザビリティの間には、しばしば直接的なトレードオフがあります。高度に安全なシステムは、複雑なログイン手順や制限されたアクセスを必要とする場合があり、慎重に実装しないとユーザーを苛立たせ、生産性を妨げる可能性があります。

ハードニングの取り組みを優先する方法

ハードニング戦略は、システムの特定の役割と処理するデータの機密性によって導かれるべきです。

- 公開Webサーバーが主な焦点の場合:自動化された外部攻撃から保護するために、積極的なネットワークおよびOSのハードニングから始め、強力なアプリケーションハードニングの層を追加します。

- 内部データベースサーバーが主な焦点の場合:OSおよびデータベースのハードニングを優先し、ユーザーアクセス制御とデータ暗号化に最大限の注意を払います。

- ゼロから新しいアプリケーションをデプロイする場合:デプロイテンプレートと自動化されたプロセスにハードニングを組み込み、セキュリティが最初から組み込まれ、一貫していることを確認します。

最終的に、効果的なハードニングは、破られないシステムを追求するのではなく、リスクを継続的に低減するプロセスです。

概要表:

| ハードニングドメイン | 主な焦点 | 主な活動 |

|---|---|---|

| ネットワークハードニング | 通信チャネルの保護 | ファイアウォール構成、未使用ポートのクローズ、ネットワークセグメンテーション |

| OSハードニング | コアオペレーティングシステムの保護 | 不要なサービスの削除、厳格なアクセス制御、パッチ適用 |

| アプリケーションハードニング | 実行中のソフトウェアの保護 | セキュアな構成、脆弱性管理、WAF |

| データベースハードニング | 機密データの保護 | 強力なアクセス制御、データ暗号化、アクティビティ監査 |

| 物理ハードニング | 物理的な改ざんの防止 | セキュアなサーバー室へのアクセス、制御された環境 |

KINTEKでラボのインフラストラクチャを保護

堅牢なハードニング戦略は、機密性の高い研究データを保護し、ラボの運用の一貫性を確保するために不可欠です。ネットワーク、OS、アプリケーション、データベースのハードニングの原則は、最新のラボを動かす高度な機器とソフトウェアを保護することに直接適用されます。

KINTEKは信頼性の高いラボ機器と消耗品の提供を専門としており、セキュリティがお客様の業務の基本的な要素であることを理解しています。プロセスの自動化であろうと、重要なデータの管理であろうと、安全な環境は不可欠です。

より安全なラボの構築をお手伝いさせてください。当社の専門知識は、ハードニングされ、準拠し、効率的な研究環境を維持するための取り組みをサポートできます。

今すぐ当社のチームにご連絡ください お客様のラボの特定のセキュリティおよび機器のニーズについてご相談ください。

ビジュアルガイド